Tuần đầu tháng 5/2024: Cảnh giác trước loạt website lừa đảo, giả mạo ngân hàng

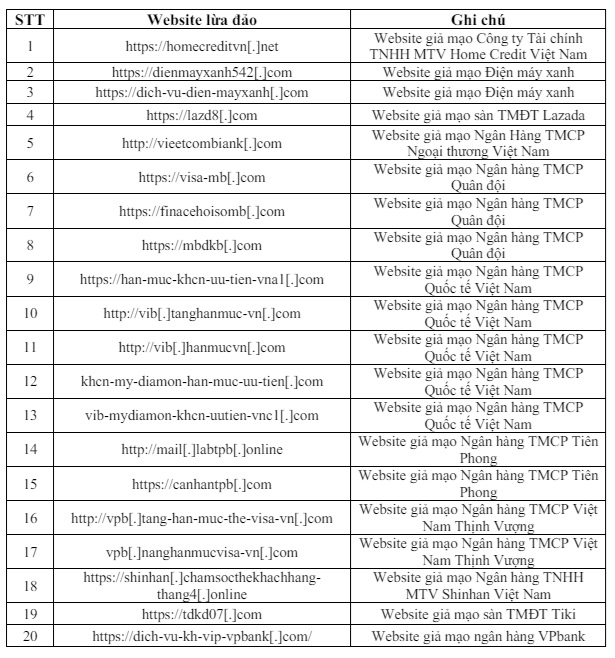

Theo Trung tâm Giám sát an toàn không gian mạng quốc gia NCSC, trong tuần từ ngày 29/4 đến 5/5/2024, đã có 225 thông tin lừa đảo do người dùng Internet Việt Nam phản ánh về NCSC qua hệ thống tại địa chỉ https://canhbao.khonggianmang.vn.

Qua kiểm tra, phân tích có nhiều trường hợp lừa đảo giả mạo các tổ chức, doanh nghiệp, nhà cung cấp, dịch vụ lớn như: Các mạng xã hội, ngân hàng, thư điện tử,...

Một số trường hợp lừa đảo người dùng cần nâng cao cảnh giác.

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 1.564 lỗ hổng, trong đó có 137 lỗ hổng mức Cao, 285 lỗ hổng mức Trung bình, 12 lỗ hổng mức Thấp và 1.130 lỗ hổng chưa đánh giá. Trong đó có ít nhất 532 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng tới các sản phẩm của Cisco và CrushFTP, cụ thể như sau:

• CVE-2024-20359 (Điểm CVSS: 6.0 - Trung bình): Lỗ hổng an toàn thông tin tồn tại trên phần mềm Cisco Adaptive Security Appliance (ASA) và Cisco Firepower Threat Defense (FTD) cho phép đối tượng tấn công thực thi mã tùy ý với đặc quyền root. Lỗ hổng tồn tại do quá trình xác thực file sai cách khi file được đọc từ bộ nhớ flash của hệ thống. Đối tượng tấn công có thể khai thác lỗ hổng này bằng cách copy file độc hại, được tạo trước vào disk0: của thiết bị. Qua đó cho phép đối tượng thực thi mã tùy ý kể cả sau khi thiết bị được khởi động lại. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

• CVE-2024-20353 (Điểm CVSS: 8.6 - Cao): Lỗ hổng an toàn thông tin tồn tại trên phần mềm Cisco Adaptive Security Appliance (ASA) và Cisco Firepower Threat Defense (FTD) cho phép đối tượng tấn công thực hiện tấn công từ chối dịch vụ. Lỗ hổng tồn tại do quy trình kiểm tra lỗi thiếu hoàn thiện khi thiết bị duyệt một HTTP header. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

• CVE-2024-4040 (Điểm CVSS:10 - Nghiêm trọng): Lỗ hổng chèn template tồn tại bên phía máy chủ trên CrushFTP phiên bản trước 10.7.1 và 11.1.0 trên mọi nền tảng cho phép đối tượng tấn công đọc file từ filesystem nằm ngoài VFS Sandbox, bỏ qua biện pháp xác thực để đạt được quyền quản trị và thực thi mã từ xa trên máy chủ. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

Top 10 lỗ hổng đáng chú ý

Tuần 29/4 đến 5/5/2024 tại Việt Nam, có rất nhiều máy chủ, thiết bị có thể trở thành nguồn phát tán tấn công DRDoS. Trong tuần có 40.281 (tăng so với tuần trước 40.172) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS. Các thiết bị này đang mở sử dụng các dịch vụ NTP (123), DNS (53), Chargen (19).

Theo thống kê của NCSC, đã có 163 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 139 trường hợp tấn công lừa đảo (Phishing), 24 trường hợp tấn công cài cắm mã độc.

Trên thế giới có nhiều địa chỉ IP/domain độc hại được các nhóm đối tượng tấn công sử dụng làm máy chủ C&C trong botnet. Những địa chỉ này cho phép nhóm đối tượng điều khiển thiết bị thuộc các mạng botnet để thực hiện các hành vi trái phép như triển khai tấn công DDoS, phát tán mã độc, gửi thư rác, truy cập và đánh cắp dữ liệu trên thiết bị. Trong đó, ghi nhận 20 địa chỉ IP/domain thuộc botnet có ảnh hưởng tới người dùng Việt Nam.

Theo PV

VnMedia